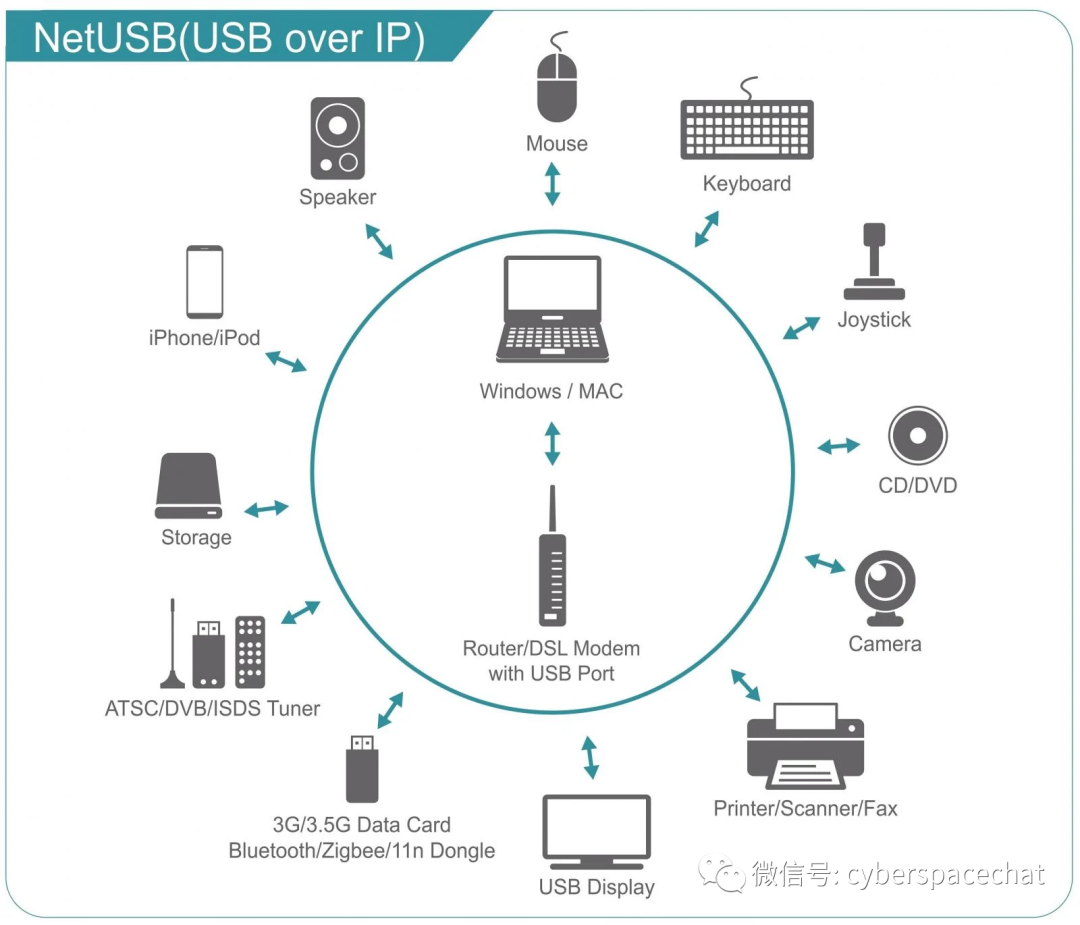

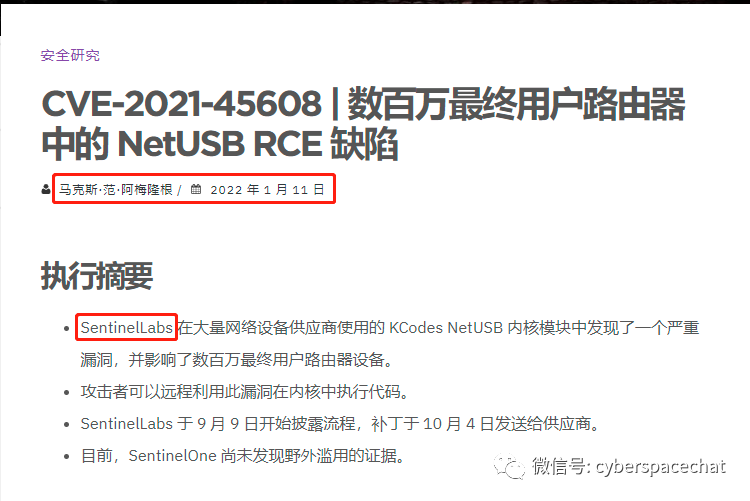

1月11日��,知名網絡安全公司SentinelOne發(fā)布了對KCodes NetUSB內核模塊中的嚴重缺陷的分析�����,該漏洞被跟蹤為CVE-2021-45608(CVSS評分為9.8)���,并被研究團隊視為嚴重。 KCodes NetUSB內核模塊已獲得眾多硬件供應商的許可��,可在路由器��、打印機和閃存設備等產品中提供 USB over IP功能���。該模塊使遠程設備能夠通過IP連接到路由器并訪問插入其中的任何USB設備(例如打印機���、揚聲器、網絡攝像頭���、閃存驅動器和其他外圍設備)��。這可以通過使用專有的NetUSB協(xié)議和啟動服務器的 Linux內核驅動程序來實現(xiàn)�,從而使USB設備可以通過網絡使用���。對于遠程用戶來說�,就好像USB設備被物理插入到他們的本地系統(tǒng)中一樣。

根據 SentinelOne的說法���,KCodes NetUSB是SEC Consult Vulnerability Lab過去分析的主題��,是用于促進這些連接的專有軟件——該軟件目前“被大量網絡設備供應商使用”����,其中的安全漏洞“影響數以百萬計的最終用戶路由器設備”�����。NetUSB已授權給許多流行的路由器供應商�,包括:

-

Netgear

-

TP-Link

-

騰達

-

EDiMAX

-

DLink

-

西部數據

研究員Max Van Amerongen在檢查Netgear設備時發(fā)現(xiàn)了這個漏洞。內核模塊NetUSB沒有正確驗證通過遠程連接獲取的數據包的大小�����,從而導致潛在的堆緩沖區(qū)溢出�����。

根據Amerongen的說法���,盡管由于編碼限制�,很難編寫惡意負載來觸發(fā)CVE-2021-45608,但漏洞利用可能會導致內核中代碼的遠程執(zhí)行���。

研究人員在2021年9月9日直接向KCodes 披露了他們的發(fā)現(xiàn)�,因為通知消息來源更有意義�,然后可以為每個廠商分發(fā)補丁,而不是僅僅根據單個產品測試通知 Netgear��。概念驗證補丁于10月4日發(fā)布���,并于11月 17日發(fā)送給所有供應商。

據 SentinelOne稱�,受NetUSB漏洞影響的所有其他供應商都知道該漏洞,并且已經修復或正在修復它��。但是���,如果路由器報廢���,更新可能永遠不會到來。在公開發(fā)布漏洞消息時���,SentinelOne 尚未發(fā)現(xiàn)該漏洞已在野外被利用的證據��。

研究人員稱���,雖然他們不會發(fā)布任何針對它的漏洞利用�,但開發(fā)一個漏洞利用程序涉及相當大的復雜性��,但仍有可能在未來公開�。

披露時間表

-

2021年9月9日 - 給 KCodes的初始電子郵件,要求提供有關如何發(fā)送漏洞信息的信息

-

2021年 9月20日 - 向KCodes披露漏洞詳細信息和補丁建議�,最終披露日期為2021年12月20日

-

2021年10月4日 - KCodes要求提供概念驗證腳本來驗證補丁

-

2021年10月4日 - 提供了概念驗證腳本

-

2021年11月 7日 - 向KCodes發(fā)送一封電子郵件,以仔細檢查補丁是否已在10月4日發(fā)送給所有供應商�,而不僅僅是Netgear

-

2021年11月19日 - KCodes確認他們已將補丁發(fā)送給所有供應商,并且固件將在12月20日之前發(fā)布

-

2021年12月14日 - 發(fā)現(xiàn)Netgear已發(fā)布R6700v3設備的固件并實施了更改

-

2021年12月20日-Netgear發(fā)布漏洞咨詢建議

-

2022 年1月11日 - SentinelLabs公開披露該漏洞的詳細信息

這也不是第一次發(fā)現(xiàn)令人擔憂的NetUSB漏洞���。2015 年���,KCodes NetUSB中曾發(fā)現(xiàn)了一個內核堆棧緩沖區(qū)溢出。Van Amerongen回憶說�,這一發(fā)現(xiàn)導致了一個“非常有用的漏洞利用”,有助于快速驗證最近的漏洞���。

參考資源

1���、https://thehackernews.com/2022/01/new-kcodes-netusb-bug-affect-millions.html

2����、https://www.sentinelone.com/labs/cve-2021-45608-netusb-rce-flaw-in-millions-of-end-user-routers/

3�����、https://nvd.nist.gov/vuln/detail/CVE-2021-45608