信息來源:嘶吼網(wǎng)

Doctor Web研究人員發(fā)現(xiàn)華為官方應(yīng)用商店AppGallery中10個(gè)看似無害的APP中含有連接到惡意C2服務(wù)器來接收配置信息和其他組件的惡意代碼����。目前,有超過50萬臺(tái)華為設(shè)備下載了感染Joker 惡意軟件的APP�。

偽裝成功能APP

研究人員分析發(fā)現(xiàn),惡意APP的功能仍然與宣傳的一致���,但是會(huì)下載讓用戶訂閱付費(fèi)移動(dòng)服務(wù)的組件�。為了不讓用戶察覺APP的惡意行為,APP會(huì)請(qǐng)求對(duì)通知的訪問權(quán)限���,這樣就可以攔截訂閱服務(wù)通過SMS發(fā)送的確認(rèn)碼了��。

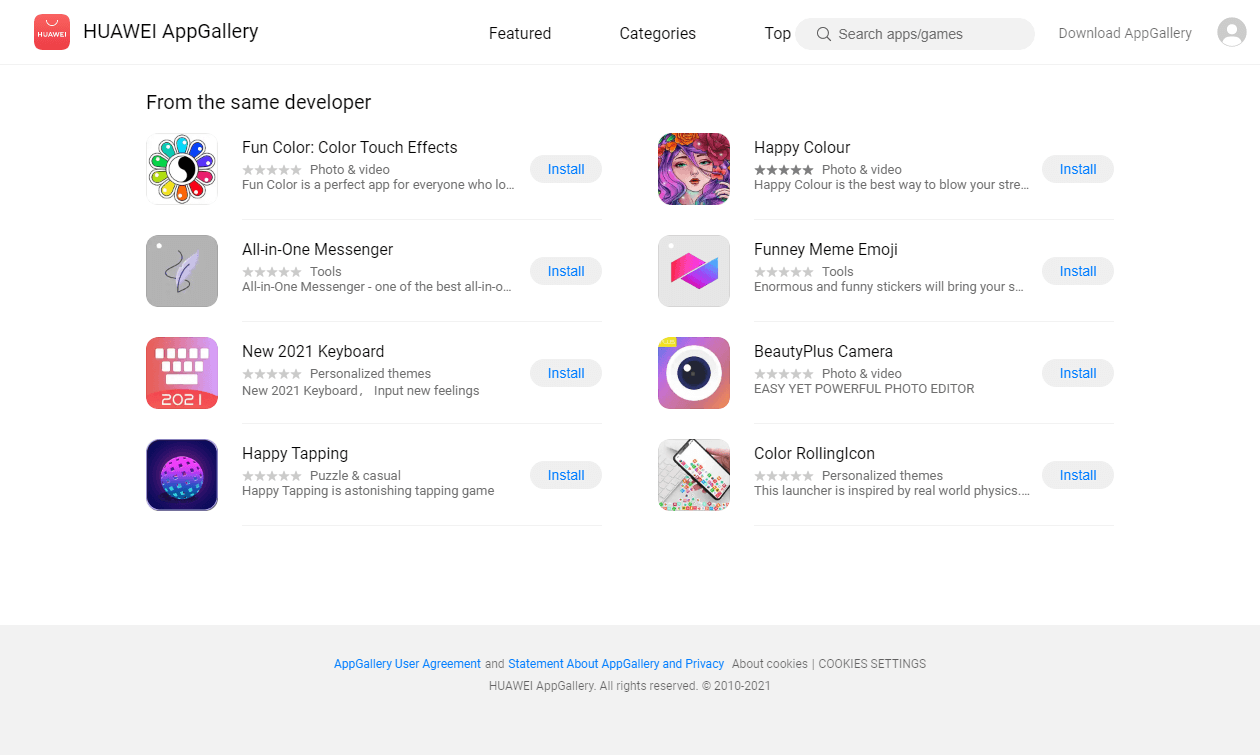

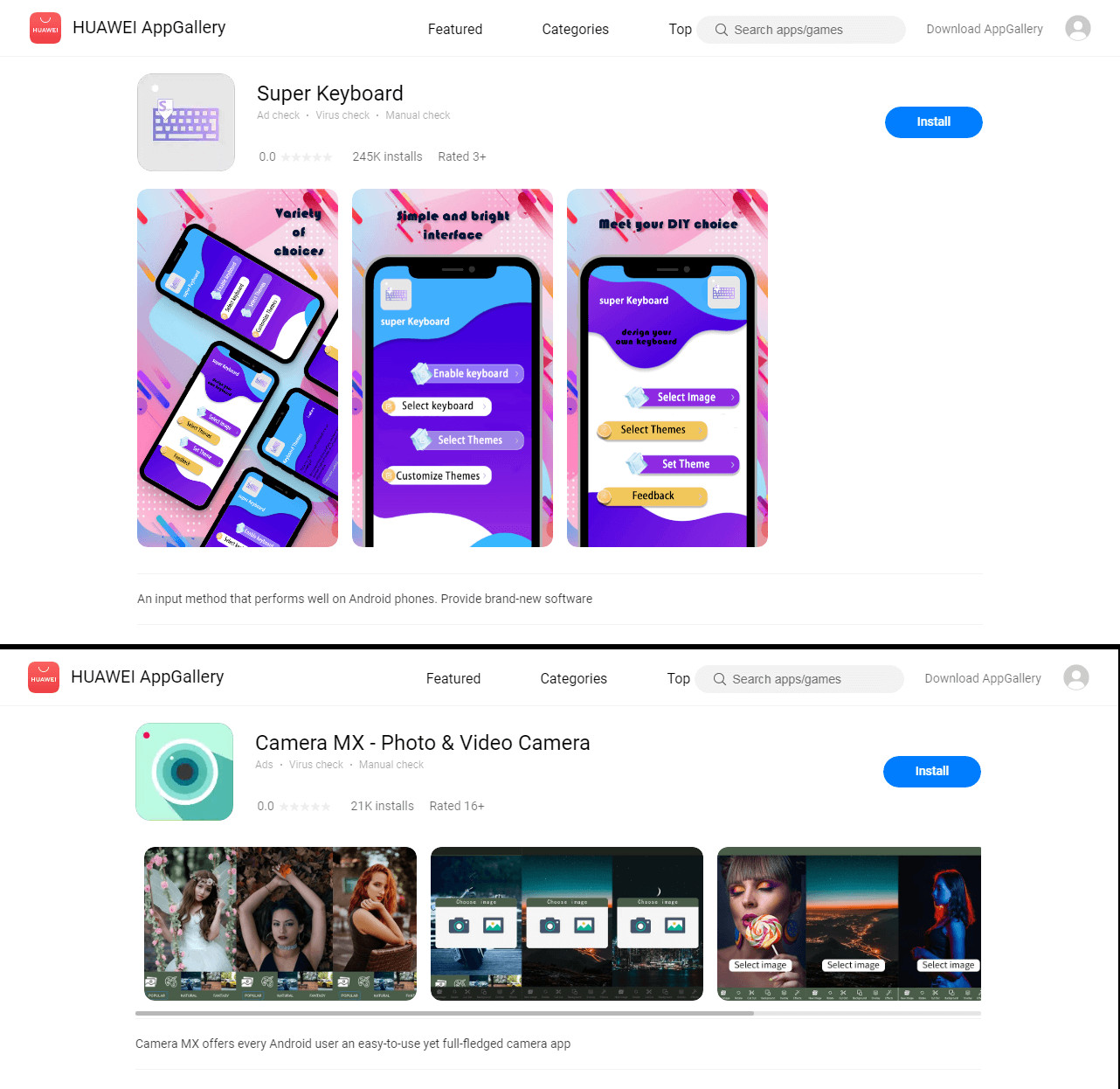

目前�,惡意軟件會(huì)讓用戶訂閱最多5個(gè)服務(wù)����,但是攻擊者隨時(shí)都可以修改這一限制。惡意APP包括虛擬鍵盤���、照相機(jī)、啟動(dòng)器����、在線消息軟件、涂色程序���、游戲等等����。

這些惡意APP的開發(fā)者多數(shù)來自山西快來拍網(wǎng)絡(luò)科技有限公司��。據(jù)統(tǒng)計(jì),目前有超過53.8萬華為用戶下載了這10款惡意APP���。

Doctor Web 通知華為后����,華為已經(jīng)從AppGallery 應(yīng)用商店中移除了這10款含有惡意代碼的應(yīng)用程序����。

Joker

研究人員稱,AppGallery中受感染的APP下載的模塊也出現(xiàn)在Google Play中的應(yīng)用程序中��,屬于Joker 惡意軟件的不同版本���。

一旦激活�,惡意軟件就會(huì)與遠(yuǎn)程服務(wù)器連接來獲取配置文件�,其中含有任務(wù)列表,付費(fèi)服務(wù)的網(wǎng)站����、模擬用戶交互的JS代碼等。

Joker 惡意軟件的歷史可以追溯到2017年���。2019年��,Kaspersky研究人員對(duì)70款受感染的APP 進(jìn)行了分析���。2020年�,谷歌發(fā)布報(bào)告稱自2017年���,谷歌已經(jīng)移除了超過1700個(gè)被Joker 感染的APP���。