信息來源:cismag

9月20日消息,在人們享受越來越多的智能化設(shè)備帶來便利的同時(shí),物聯(lián)網(wǎng)攻擊事件頻率驟增����,因此卡巴斯基對物聯(lián)網(wǎng)威脅的對象�����、攻擊媒介�����、加載的惡意軟件進(jìn)行了深入分析��。

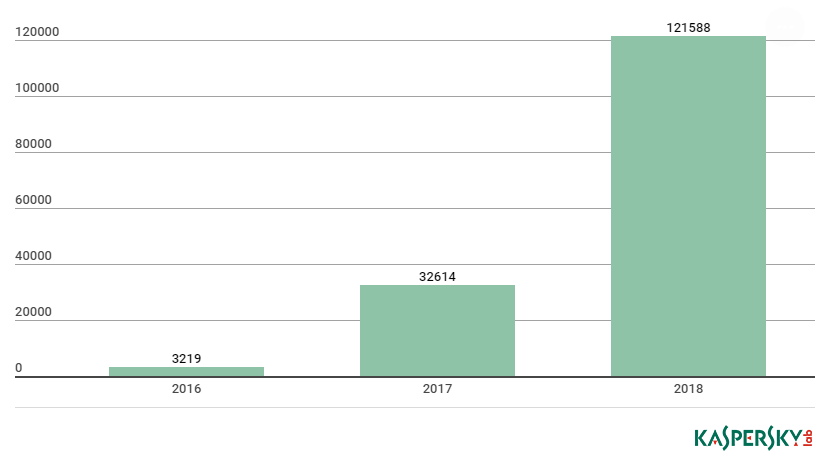

他們在2018年上半年收集到的智能設(shè)備的惡意軟件樣本數(shù)量是2017年全年三倍��,2016年全年10倍����,威脅度不言自明���。

威脅對象

卡巴斯基用于查找受感染物聯(lián)網(wǎng)設(shè)備數(shù)據(jù)的蜜罐發(fā)現(xiàn)大量MikroTik路由器、智能洗碗機(jī)等受感染設(shè)備����。其中MikroTik路由器占數(shù)據(jù)樣本的37.23%——原因似乎是嵌合漏洞�����,這是一種針對運(yùn)行RouterOS的MikroTik路由器的漏洞�����。眾所周知�����,在VPNFilter 物聯(lián)網(wǎng)僵尸網(wǎng)絡(luò)的推動(dòng)下���,50多個(gè)國家近百萬路由器受到感染,此外MikroTik路由器曾多次被卷入惡意攻擊事件中���。

其他被感染的物聯(lián)網(wǎng)設(shè)備包括TP-Link��、SonicWall��、Cisco�、D-Link甚至與洗碗機(jī)相連的設(shè)備�。蜜罐發(fā)現(xiàn)的對象包括33個(gè)Miele洗碗機(jī)(占攻擊總數(shù)的0.68%),研究人員認(rèn)為這很有可能是通過被固件中的CVE-2017-7240漏洞所感染���。

感染媒介

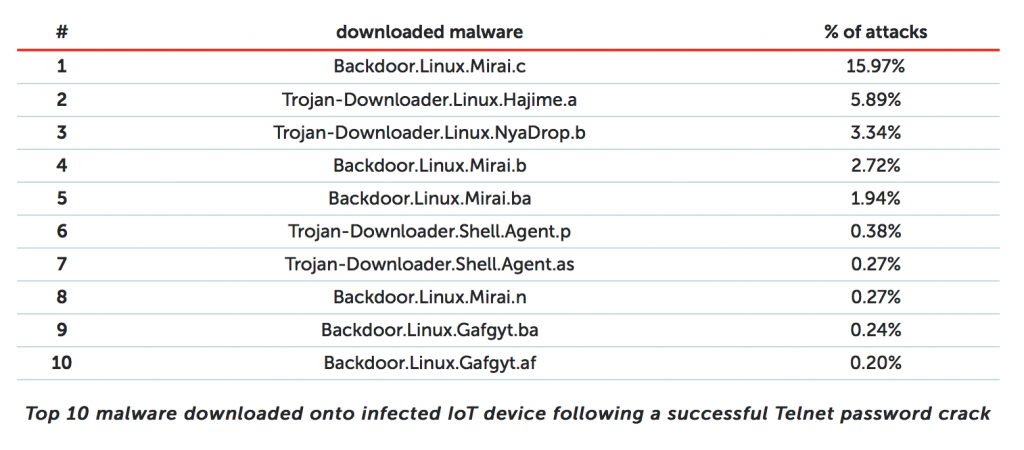

根據(jù)分析數(shù)據(jù)�����,目前最流行的感染媒介之一是破解弱Telnet密碼(通常配置為默認(rèn)設(shè)置)來訪問設(shè)備���。在對2018年第二季度流行的攻擊媒介的分析中���,研究人員發(fā)現(xiàn),75.40%的攻擊均使用Telnet密碼����,使用率遠(yuǎn)超強(qiáng)制使用SSH密碼等方法。

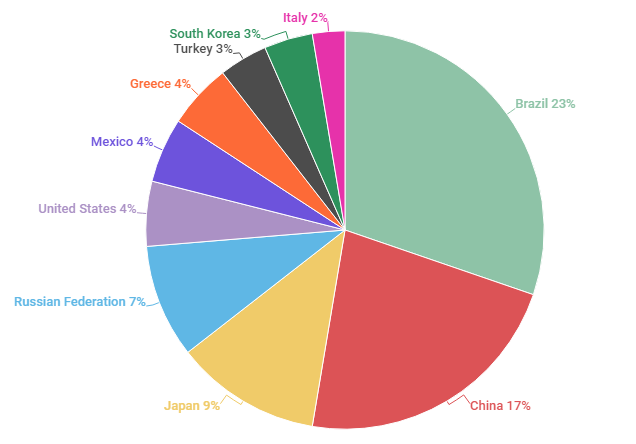

Telnet攻擊來源區(qū)域中���,巴西的IP地址數(shù)量最多����,其次是中國�����、日本�。隨著用戶安全意識的提升,不少人將Telnet密碼更改得愈加復(fù)雜��,而且許多設(shè)備不支持這種方式�����;病毒作者間的激烈競爭使暴力破解密碼攻擊日益低效�����,導(dǎo)致違法分子一直在尋找新的感染方法�����。

惡意軟件

盡管惡意軟件的技術(shù)構(gòu)成�����,功能和目標(biāo)都在不斷發(fā)展�����,Mirai及其變體下載量仍然最大�,牢牢占據(jù)頭號威脅寶座。

結(jié)論

智能設(shè)備正處于飛速發(fā)展?fàn)顟B(tài),相關(guān)機(jī)構(gòu)預(yù)測至2020年智能設(shè)備數(shù)量將超世界人口總量數(shù)倍����。然而,制造商仍然沒有優(yōu)先考慮安全性:未提醒在初始設(shè)置期間更改默認(rèn)密碼或有關(guān)新固件版本發(fā)布的通知����,并且更新過程對于普通用戶來說可能很復(fù)雜。這使得物聯(lián)網(wǎng)設(shè)備成為網(wǎng)絡(luò)犯罪分子的主要目標(biāo)�����。它們比PC端更容易感染���,但它們通常在家庭基礎(chǔ)設(shè)施中發(fā)揮重要作用����。

針對智能設(shè)備的惡意軟件不僅在數(shù)量上增加����,而且質(zhì)量上也不斷提升。越來越多的漏洞被網(wǎng)絡(luò)犯罪分子挖掘利用��,受感染的設(shè)備被用來竊取個(gè)人數(shù)據(jù)并挖掘加密貨幣�,不再止步于傳統(tǒng)DDoS攻擊�����。

卡巴斯基安全專家提供了一些降低智能設(shè)備感染風(fēng)險(xiǎn)的建議:

-

除非絕對必要,否則不要從外部網(wǎng)絡(luò)訪問設(shè)備

-

定期重啟將有助于擺脫已安裝的惡意軟件(盡管在大多數(shù)情況下仍會(huì)存在再感染的風(fēng)險(xiǎn))

-

定期檢查新固件版本并更新設(shè)備

-

使用至少8個(gè)字符長的復(fù)雜密碼�����,包括大寫和小寫字母���,數(shù)字和特殊字符

-

在初始設(shè)置時(shí)更改出廠密碼(即使設(shè)備沒有提示您這樣做)

-

如果有這樣的選項(xiàng)��,關(guān)閉/阻止未使用的端口���。例如,如果您沒有通過Telnet連接到路由器(端口TCP:23)���,最好禁用它以便關(guān)閉潛在的入侵者漏洞����。